Jeder von uns ist schon einmal Opfer eines Cyberangriffs geworden. Vielleicht haben Sie eine verdächtige Abbuchung von Ihrer Kreditkarte bemerkt, eine dringende E-Mail von einem „Freund“ erhalten, der Sie um finanzielle Hilfe bittet, oder einen Anruf von jemandem bekommen, der sich als Ihr Stromanbieter ausgibt.

Opfer eines Cyberangriffs zu werden, kann belastend sein und ein Gefühl der Verwundbarkeit und Unsicherheit hinterlassen. Stellen Sie sich nun vor, dass sich diese Szenarien auf Unternehmensebene abspielen. Stellen Sie sich die möglichen Folgen vor, wenn Ihr gesamtes Netzwerk Ziel eines Cyber-Angriffs wird. Diese Bedrohung ist für moderne Unternehmen eine alltägliche Realität.

Es wird immer schwieriger, Cyberbedrohungen zu erkennen, da Angreifer immer raffiniertere Methoden anwenden, um an Ihre Daten zu gelangen. Der Schutz vor solchen Bedrohungen ist nicht allein Aufgabe Ihres Sicherheitsteams, sondern jeder einzelne Mitarbeiter spielt eine entscheidende Rolle beim Schutz Ihres Unternehmens.

Ist Ihr Team dieser Herausforderung gewachsen und auf dem Laufenden, was die besten Praktiken im Bereich der Cybersicherheit betrifft? Ob Phishing, Malware oder Ransomware – Ihr Team sollte stets wachsam und bereit sein, auf derartige Bedrohungen zu reagieren. Daher sollten die Widerstandsfähigkeit und die Kontinuität des Geschäftsbetriebs immer im Mittelpunkt Ihrer Sicherheitsstrategie stehen.

IT-Unterstützung bezieht sich auf Dienstleistungen, die Unternehmen dabei helfen, ihre Computer- und Netzwerkressourcen effizient zu nutzen. Diese Unterstützung reicht von der Fehlerdiagnose bis zur technischen Beratung und zielt darauf ab, Unternehmen in die Lage zu versetzen, ihre Computernetzwerke optimal zu nutzen. Ein Standard-IT-Support-Paket bietet in der Regel Unterstützung bei der Konfiguration, Wartung und Aktualisierung von Computernetzwerken.

Viele Unternehmen stehen jedoch vor der Herausforderung, nicht genau zu wissen, wo sie in Sachen Cybersicherheit ansetzen sollen. Dies kann besonders entmutigend sein, wenn man mit dem Fachjargon nicht vertraut ist. Aber keine Sorge, wir sind hier, um Ihnen zu helfen. Wir wissen, wie schwierig es sein kann, mit den neuesten Cyber-Bedrohungen und bewährten Sicherheitsverfahren Schritt zu halten. Deshalb haben wir die wichtigsten Punkte zusammengefasst, die Sie über Cybersicherheit in Ihrem Unternehmen wissen sollten.

In diesem Artikel gehen wir auf die Bedeutung der Cybersicherheit für Unternehmen und die Folgen von Sicherheitsverletzungen ein und geben Ihnen 15 wertvolle Tipps, damit Sie nicht das nächste Opfer werden.

Was versteht man unter Cyber-Sicherheit?

Im Zeitalter der Digitalisierung sind Unternehmen mehr denn je auf die Segnungen der Technik angewiesen. Computer und das Internet haben sich von einfachen Hilfsmitteln zu den Lebensadern moderner Unternehmen entwickelt, die für die Speicherung wertvoller Daten und die Aufrechterhaltung der Kommunikation verantwortlich sind. Diese tiefgreifende Integration von Technologie in alle Unternehmensbereiche offenbart jedoch auch ihre Achillesferse: eine erhöhte Anfälligkeit für Cyber-Angriffe, was die zentrale Bedeutung von Cyber-Sicherheit unterstreicht.

Die Essenz der Cybersicherheit

Cybersicherheit ist der Schutz digitaler Daten durch Minimierung von Risiken und Schwachstellen, um unbefugten Zugriff, Missbrauch, Offenlegung, Abfangen oder Zerstörung von Informationen zu verhindern. Diese Daten können sowohl vertrauliche Unternehmensinformationen als auch persönliche Nutzerdaten umfassen.

Der Bereich der Cyber-Sicherheit umfasst eine Vielzahl von Maßnahmen und Strategien, wie z. B:

- Zugriffskontrollen: Sie stellen sicher, dass nur autorisierte Personen Zugriff auf kritische Systeme, Daten und Ressourcen haben.

- Identitäts- und Authentifizierungsprozesse: Diese Verfahren dienen dazu, die Identität von Benutzern und ihren Geräten zu überprüfen, bevor ihnen der Zugriff auf wertvolle Unternehmensressourcen gestattet wird.

- Datenschutzmaßnahmen: Sie dienen dazu, Informationen vor unbefugtem Zugriff, Missbrauch oder Zerstörung zu schützen.

- Incident Response: Ein proaktiver Ansatz, um Bedrohungen schnell zu identifizieren, zu isolieren und zu neutralisieren.

- Risikomanagement: Diese Methode umfasst die Bewertung, Identifizierung und Priorisierung von Risiken, um die Sicherheit von Unternehmenswerten, Systemen und Daten zu gewährleisten.

Zu den Bedrohungen der Cybersicherheit gehören Viren, Malware, Ransomware, Phishing-Betrug und Denial-of-Service-Angriffe. Diese Bedrohungen können Unternehmen zerstören und zu Datenschutzverletzungen, finanziellen Verlusten und Rufschädigung führen.

Strategien zur Verbesserung der Cyber-Sicherheit

Unternehmen können eine Vielzahl von Sicherheitsstrategien anwenden, um sich wirksam gegen Cyber-Bedrohungen zu schützen.

Zu den am weitesten verbreiteten und wirksamsten Strategien gehören:

- Prävention: Diese zielen darauf ab, die Möglichkeit eines Cyber-Angriffs von vornherein auszuschließen. Dazu gehören die Implementierung von Sicherheitsbarrieren wie Firewalls, der Einsatz von Datenverschlüsselungstechniken und die Entwicklung starker, sicherer Passwörter.

- Aufklärung: Diese Strategien ermöglichen die frühzeitige Erkennung von Cyber-Angriffen, um rechtzeitig reagieren zu können. Beispiele sind die Überwachung und Protokollierung von Systemaktivitäten, Intrusion Detection Systeme (IDS) und regelmäßige Scans auf Malware und andere Schadsoftware.

- Abhilfe: Im Falle eines erfolgreichen Cyber-Angriffs dienen korrektive Maßnahmen dazu, den entstandenen Schaden zu beheben. Dazu gehören regelmäßige Datensicherungen, das rasche Einspielen von Sicherheitspatches und die Entwicklung effektiver Wiederherstellungspläne.

- Wiederherstellung: Diese Maßnahmen unterstützen ein Unternehmen dabei, sich nach einem Cyber-Angriff wieder zu erholen. Dazu gehören die Entwicklung und Umsetzung von Incident-Response-Plänen und Business-Continuity-Plänen, um den Geschäftsbetrieb nach einem Vorfall so schnell wie möglich wiederherzustellen.

Die kritische Bedeutung von Cyber-Sicherheit

Der Schutz Ihres Unternehmens vor Cyber-Bedrohungen ist nicht nur eine kluge Entscheidung – er ist lebenswichtig. Cyberangriffe können katastrophale Folgen haben, darunter Datenschutzverletzungen, erhebliche finanzielle Verluste und dauerhafte Rufschädigungen. Im schlimmsten Fall kann ein besonders schwerer Cyberangriff sogar das Ende eines Unternehmens bedeuten.

Investitionen in die Cyber-Sicherheit sind notwendig

Die Landschaft der Cyber-Bedrohungen hat sich in den letzten Jahren dramatisch verändert, und Unternehmen jeder Größe sind das Ziel. Während einige Unternehmen die Auswirkungen eines Cyberangriffs überwinden, sind andere nicht in der Lage, sich von den Folgen zu erholen.

Investitionen in die Cybersicherheit sind daher kein optionaler Luxus, sondern eine absolute Notwendigkeit für Ihr Unternehmen.

Hier einige zwingende Gründe für Investitionen in die Cybersicherheit:

- Kundendaten schützen: Kundendaten sind das Herzstück eines jeden Unternehmens. Eine Verletzung kann diese wertvollen Informationen Kriminellen zugänglich machen, was schwerwiegende Folgen wie Identitätsdiebstahl haben kann.

- Schutz der Unternehmensreputation: Ein Cyberangriff kann Ihren Ruf langfristig schädigen, selbst wenn Sie sich schnell von dem Vorfall erholen.

- Teure Ausfallzeiten vermeiden: Ausfallzeiten können zu enormen finanziellen Verlusten führen, insbesondere wenn sie den Geschäftsbetrieb und die Produktivität beeinträchtigen.

- Branchenstandards einhalten: In vielen Branchen gelten strenge Datenschutzbestimmungen. Die Einhaltung dieser Standards ist nicht nur eine Frage der Compliance, sondern auch des Vertrauens und der Integrität.

- Reduktion des Risiko von Versicherungsansprüchen: Ein unzureichender Cyber-Sicherheitsschutz kann dazu führen, dass Versicherer die Regulierung von Schäden ablehnen, weil das Unternehmen den Vorfall hätte vermeiden können.

Die Umsetzung einer guten Cyber-Sicherheitsstrategie kann komplex und kostspielig sein, aber die Kosten, die entstehen, wenn sie nicht umgesetzt wird, können noch höher sein. Wenn Sie Maßnahmen zum Schutz Ihres Unternehmens ergreifen, können Sie dazu beitragen, die potenziell verheerenden Auswirkungen eines Cyber-Angriffs zu vermeiden.

Hier erfahren Sie mehr über unseren Cybersecurity Service

Die Vorteile einer ganzheitlichen Cybersicherheitspolitik

Eine gut durchdachte Cybersicherheitspolitik ist unerlässlich, um Ihr Unternehmen vor digitalen Bedrohungen zu schützen. Eine solche Politik sollte auf die individuellen Bedürfnisse Ihres Unternehmens zugeschnitten sein und sowohl die Art der von Ihnen verwalteten Daten als auch die potenziellen Risiken berücksichtigen.

Eine solide Cyber-Sicherheitspolitik bietet Ihnen folgende Vorteile:

- Risikobewusstsein: Sie gewinnen ein tieferes Verständnis für die spezifischen Risiken, denen Ihr Unternehmen ausgesetzt ist, so dass Sie fundierte Entscheidungen über geeignete Schutzmaßnahmen treffen können.

- Effizienter Ressourceneinsatz: Da nicht alle Unternehmen die gleichen Anforderungen an die Cybersicherheit haben, ist es wichtig, die Ressourcen dort einzusetzen, wo sie am meisten benötigt werden.

- Schnelle Reaktion auf Sicherheitsvorfälle: Eine strategisch durchdachte Cybersicherheitspolitik ermöglicht es Ihnen, schnell und effektiv auf Sicherheitsvorfälle zu reagieren, um potenzielle Schäden zu minimieren.

- Wiederherstellung nach einem Sicherheitsvorfall: Ihre Cybersicherheitsstrategie sollte Pläne enthalten, die es Ihrem Unternehmen ermöglichen, sich von einem Sicherheitsvorfall zu erholen, z. B. durch Datensicherungen und Notfallpläne.

- Verbesserte Gesamtsicherheit: Ein ganzheitlicher Cybersicherheitsansatz trägt zur Verbesserung der Gesamtsicherheit Ihres Unternehmens bei.

Wie digitale Sicherheitsverletzungen wirken

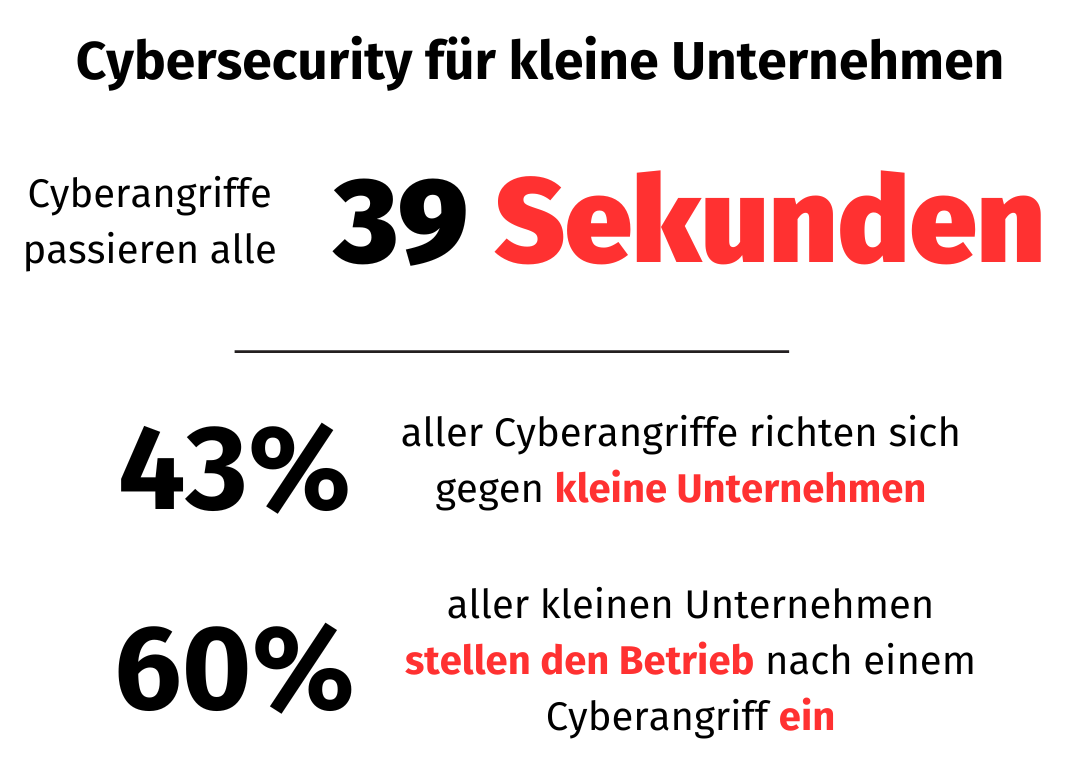

Cyber-Angriffe sind keine Seltenheit – im Gegenteil, sie finden durchschnittlich alle 39 Sekunden statt. Mit der zunehmenden Raffinesse dieser Angriffe steigt auch das Schadenspotenzial für Unternehmen. Gerade für kleine Unternehmen ist ein solides Verständnis der Cyber-Sicherheitsrisiken und ihrer Prävention von entscheidender Bedeutung. Tatsächlich richten sich knapp 43% aller Cyberangriffe gegen kleine Unternehmen, die von Cyberkriminellen als besonders verwundbar angesehen werden, was häufig auf mangelnde Sicherheitsressourcen zurückzuführen ist. Besorgniserregend ist, dass bis zu 60 % dieser kleinen Unternehmen nach einem schwerwiegenden Sicherheitsvorfall gezwungen sind, ihren Betrieb einzustellen.

Die versteckten Kosten unzureichender digitaler Schutzmaßnahmen

Unmittelbare finanzielle Verluste sind nur die Spitze des Eisbergs, wenn es um die Folgen von Cyber-Angriffen geht. Darüber hinaus müssen Unternehmen mit indirekten Verlusten rechnen, die durch Produktivitätseinbußen, Vertrauensverlust bei Kunden und langfristige Reputationsschäden entstehen.

Kundenvertrauen

Eine bemerkenswerte Mehrheit (87 %) der Verbraucher würde keine Geschäfte mit einem Unternehmen machen, dem sie in Bezug auf den Datenschutz nicht vertrauen. Eine Datenschutzverletzung kann den Ruf eines Unternehmens nachhaltig schädigen und es erschweren, das Vertrauen neuer Kunden zu gewinnen. In einer Zeit, in der sich die Verbraucher zunehmend der Bedeutung des Datenschutzes bewusst werden, sind sie nicht bereit, Unternehmen zu vertrauen, die ihre Daten nicht ausreichend schützen.

Rechtliche Konsequenzen

Unternehmen, die Opfer eines Cyber-Angriffs werden, können neben dem unmittelbaren Schaden auch rechtliche Konsequenzen erleiden. In einigen Fällen könnte ihnen Fahrlässigkeit vorgeworfen werden, wenn sie es versäumt haben, angemessene Schutzmaßnahmen zu ergreifen.

Reputationsverlust

Der Ruf eines Unternehmens kann durch eine Datenschutzverletzung schwer beschädigt werden. Solche Vorfälle führen nicht nur zum Verlust von Kunden und Einnahmen, sondern können auch die Aufmerksamkeit der Aufsichtsbehörden auf sich ziehen.

Wettbewerbsnachteile

Eine Datenschutzverletzung kann dazu führen, dass Unternehmen an Wettbewerbsfähigkeit verlieren. Kunden könnten sich für Konkurrenten mit höheren Sicherheitsstandards entscheiden, und Investoren könnten zögern, in ein Unternehmen zu investieren, das einem erhöhten Risiko von Datenschutzverletzungen ausgesetzt ist.

15 Tipps, wie Sie Ihre Cyber-Sicherheit verbessern können

Da Cyber-Angriffe immer raffinierter werden, ist es für jedes Unternehmen unerlässlich, eine solide Cyber-Sicherheitsstrategie zu entwickeln und umzusetzen. Eine wirksame Sicherheitsstrategie schützt Ihr Unternehmen nicht nur vor digitalen Bedrohungen, sondern ermöglicht auch eine schnelle Wiederherstellung nach einem Sicherheitsvorfall.

Cyber-Sicherheit: Bewährte Praktiken

Mitarbeitersensibilisierung und Schulung

Um Cyberkriminalität zu bekämpfen, sind gut informierte Mitarbeitende die erste Verteidigungslinie. Ein Großteil der Sicherheitsverletzungen ist auf unbeabsichtigtes menschliches Versagen zurückzuführen. Daher ist es wichtig, in fortlaufende Schulungsprogramme zu investieren, die Ihr Team über die neuesten Bedrohungen und bewährte Verfahren auf dem Laufenden halten. Diese Schulungen sollten keine einmalige Angelegenheit sein, sondern eine fortlaufende Initiative, die sich an die sich ständig ändernde Cyber-Bedrohungslage anpasst.

Bei devial bieten wir maßgeschneiderte Schulungen für Ihr Unternehmen an, um Ihre Geschäftsziele und Anforderungen zu erfüllen. Wir bieten fortlaufende Unterstützung, um einen kontinuierlichen und wachstumsorientierten Lernprozess zu gewährleisten. Sie werden ein Auge auf die Sicherheitspraktiken Ihrer Mitarbeiter haben das allgemeine Cyber-Bewusstsein in Ihrem Unternehmen überwachen und verstehen.

Softwareupdates und Datensicherung

Eine einfache, aber wirksame Möglichkeit, potenzielle Schwachstellen zu schließen, ist die Aktualisierung Ihrer Software. Sicherheitsupdates bieten Schutz vor den neuesten Bedrohungen, die bekannt geworden sind. Regelmäßige Updates machen Ihre IT-Infrastruktur widerstandsfähiger gegen Angriffe.

Die Sicherung von Daten ist in einer digitalen Welt, in der Daten häufig als das neue Gold angesehen werden, von entscheidender Bedeutung. Sollte es Cyberkriminellen gelingen, Ihr Netzwerk zu kompromittieren, ermöglicht eine zuverlässige Datensicherungsstrategie eine schnelle Wiederherstellung und minimiert Ausfallzeiten. Die Speicherung von Sicherungskopien an verschiedenen Orten – von der Cloud bis hin zu externen Festplatten – bietet eine zusätzliche Sicherheitsebene gegen digitale Bedrohungen.

Antiviren-Software und Firewall

Selbst die vorsichtigsten Mitarbeiter können in eine Falle tappen und ungewollt Schadsoftware herunterladen. Um solche Szenarien zu vermeiden, ist die Installation einer leistungsfähigen Antivirensoftware unerlässlich. Diese Software dient als Wächter, der schädliche Programme erkennt und blockiert, bevor sie Schaden anrichten können.

Eine Firewall ergänzt den Schutz, indem sie als digitaler Schutzwall zwischen Ihren Unternehmensdaten und potenziellen Cyber-Bedrohungen fungiert. Sie untersucht den Datenverkehr, der in Ihr Netzwerk hinein- und aus ihm herausfließt, und lässt nur vertrauenswürdige Verbindungen zu, während verdächtige Aktivitäten blockiert werden.

Starke Passwörter und Multi-Faktor-Authentifizierung

Die Verwendung schwacher Passwörter öffnet Cyberkriminellen Tür und Tor. Ein entscheidender Schritt, um unberechtigten Zugriff zu verhindern, ist die Implementierung starker Passwörter für alle Accounts. Keine Sorge, dank moderner Passwortmanager müssen Sie sich nicht mehr alle komplexen Passwörter merken.

Die Multi-Faktor-Authentifizierung (MFA) fügt eine weitere Sicherheitsebene hinzu, indem sie vom Benutzer verlangt, seine Identität mit mehr als einer Methode zu bestätigen. Dies kann ein Passwort in Kombination mit einem einmaligen Code oder einem biometrischen Faktor sein, was die Sicherheit erheblich erhöht.

Wenn Sie diese Tipps in eine umfassende Cyber-Sicherheitsstrategie integrieren, legen Sie den Grundstein für einen wirksamen Schutz Ihres Unternehmens vor digitalen Bedrohungen. Es ist an der Zeit, proaktiv zu handeln und die Sicherheit Ihrer Unternehmensdaten zu einer Priorität zu machen.

Haben Sie Interesse an der Implementierung von Cyber-Sicherheitspraktiken in Ihrer Organisation? Informieren Sie sich jetzt über die neuesten Lösungen, die wir anbieten.

Hier erfahren Sie mehr über Datensicherung & Desaster Recovery

Entwicklung einer robusten Strategie für Cyber-Sicherheit

Erfassung und Bewertung der Bedrohungslage

Der erste Schritt zu einer wirksamen Cyber-Sicherheitsstrategie besteht darin, sich mit der aktuellen Bedrohungslandschaft vertraut zu machen. Welche Arten von Cyber-Angriffen sind in Ihrer Branche üblich? Was sind die Ziele der Angreifer? Wenn Sie die spezifischen Gefahren kennen, können Sie gezielte Gegenmaßnahmen ergreifen.

Kritische Ressourcen identifizieren

Identifizieren Sie die Schlüsselkomponenten Ihres Unternehmens – die Daten und Systeme, die für Ihr Unternehmen von entscheidender Bedeutung sind. Überlegen Sie, welche Folgen es hätte, wenn diese kompromittiert würden. Ein fundiertes Wissen über Ihre kritischen Ressourcen ermöglicht es Ihnen, diese adäquat zu schützen.

Implementierung von Schutzmechanismen

Nachdem Sie die zu schützenden Bereiche identifiziert haben, geht es darum, geeignete Sicherheitsvorkehrungen zu treffen. Die erforderlichen Maßnahmen variieren je nach Unternehmensspezifika und den vorherrschenden Risiken. Typische Schutzmaßnahmen sind jedoch Firewalls, Intrusion Detection und Prevention Systeme, Antivirenprogramme und Datenverschlüsselung.

Schulung der Mitarbeiter

Ihre Mitarbeiter können sowohl eine Stärke als auch eine Schwachstelle sein. Ein unachtsamer Klick auf einen Link in einer Phishing-Mail kann fatale Folgen haben. Aus diesem Grund sind Schulungen zum Thema Cybersicherheit unerlässlich. Ihre Mitarbeiterinnen und Mitarbeiter sollten in der Lage sein, verdächtige E-Mails zu erkennen, ihre Passwörter sicher aufzubewahren und angemessen auf vermutete Sicherheitsvorfälle zu reagieren.

Kontrollieren Sie Ihre Sicherheitsvorkehrungen

Nach der Implementierung von Sicherheitsmaßnahmen ist es wichtig, deren Wirksamkeit kontinuierlich zu überprüfen. Gängige Methoden hierfür sind Schwachstellenanalysen und Penetrationstests. Diese Überprüfungen helfen Ihnen, potenzielle Sicherheitslücken zu erkennen und zu schließen.

Partnerschaft mit einem Managed Services Anbieter (MSP)

Eine Partnerschaft mit einem MSP kann Ihre Bemühungen um Cybersicherheit erheblich verstärken. Diese Experten beraten Sie nicht nur über die optimalen Sicherheitsmaßnahmen, sondern können auch eine kontinuierliche Überwachung Ihrer Systeme gewährleisten und umgehend auf Bedrohungen reagieren.

Wenn Sie diese Richtlinien befolgen, legen Sie den Grundstein für eine starke Verteidigungslinie gegen Cyber-Bedrohungen und gewährleisten die langfristige Sicherheit Ihres Unternehmens.

Bei devial glauben wir nicht an Einheitsstrategien. Mit unseren IT-Beratungsdiensten analysieren wir Ihre technologischen Bedürfnisse, um Ihnen Antworten zu geben, die auf Ihre geschäftlichen Anforderungen zugeschnitten sind. Wir planen, entwickeln und implementieren Ihre Lösungen und überwachen kontinuierlich Ihre IT-Infrastruktur. Wir stellen Ihnen die neuesten Cyber-Sicherheitstechnologien zur Verfügung, die Ihr Unternehmen nicht nur umfassend schützen, sondern Ihnen auch einen geschäftlichen Vorteil verschaffen.

Leitfaden für Maßnahmen bei Cyber-Sicherheitsvorfällen

Sofortige Reaktion auf sicherheitsrelevante Ereignisse

Wenn ein Sicherheitsvorfall eintritt, ist es von größter Wichtigkeit, schnell und strukturiert zu handeln. Ein gut durchdachter Notfallplan sollte Maßnahmen zur Schadensbegrenzung, Datenwiederherstellung und die Kommunikationsstrategie gegenüber Kunden und Stakeholdern beinhalten.

Wiederherstellung nach der Katastrophe

Ist der unmittelbare Schaden eingedämmt, gilt es, die betroffenen Systeme und Daten wiederherzustellen. Dieser Schritt umfasst die Wiederherstellung verlorener Daten, die Reparatur beschädigter Infrastruktur und die Aktualisierung von Sicherheitsmaßnahmen. Dieser Prozess kann zeitaufwändig sein, ist aber für die schnelle Wiederherstellung der Geschäftskontinuität von entscheidender Bedeutung.

Aus dem Vorfall lernen

Jeder Sicherheitsvorfall bietet wichtige Lernmöglichkeiten. Analysieren Sie genau, welche Schwachstellen ausgenutzt wurden und wie der Angriff hätte verhindert werden können. Eine gründliche Aufarbeitung des Vorfalls ist wichtig, um Ihre Cybersicherheitsstrategie zu verbessern und künftige Angriffe zu verhindern.

Kommunikation mit den Betroffenen

Nach einem Cyber-Angriff ist eine offene und transparente Kommunikation unerlässlich. Informieren Sie alle Beteiligten – Kunden, Mitarbeiter, Investoren – ehrlich und zeitnah über das Geschehene und die ergriffenen Maßnahmen, um ähnliche Vorfälle in Zukunft zu verhindern.

Sicherheitsmaßnahmen überprüfen und aktualisieren

Schließlich ist es wichtig, Ihre Sicherheitsstrategie kontinuierlich zu überprüfen und anzupassen. Da sich die Bedrohungslandschaft ständig verändert, müssen auch Ihre Schutzmaßnahmen entsprechend weiterentwickelt werden. Eine regelmäßige Überprüfung und Aktualisierung Ihrer Sicherheitssysteme sorgt dafür, dass Ihr Unternehmen stets optimal geschützt ist.

Durch die Einhaltung dieser Richtlinien stellen Sie sicher, dass Ihr Unternehmen nach einem Cyber-Angriff nicht nur schnell wieder auf die Beine kommt, sondern auch gestärkt und besser gegen zukünftige Bedrohungen gewappnet ist.

Möchten Sie die Sicherheit Ihres Unternehmens verbessern? Wir unterstützen Sie bei der Entwicklung einer soliden Cyber-Sicherheitsstrategie für Ihr Unternehmen.

Informieren Sie sich zu unseren IT-Beratungsleistungen

Fassen wir bisherige Erkenntnisse zusammen

Die Bedrohung durch Cyber-Angriffe ist eine unausweichliche Realität in der modernen Geschäftswelt, die kein Unternehmen unberührt lässt. Cyberkriminelle werden immer raffinierter und häufiger, was ständige Wachsamkeit und proaktive Sicherheitsmaßnahmen erfordert. Indem Sie sich auf die Umsetzung solider Sicherheitspraktiken konzentrieren, die Schulung Ihrer Mitarbeiter intensivieren und einen umfassenden Notfallplan erstellen, bauen Sie eine Verteidigungslinie auf, die Ihr Unternehmen wirksam vor den potenziellen Schäden eines Cyberangriffs schützt.

Ein gut durchdachter Ansatz, der die regelmäßige Überprüfung und Anpassung Ihrer Sicherheitsstrategien einschließt, ist entscheidend, um mit der dynamischen Natur von Cyber-Bedrohungen Schritt zu halten. Denken Sie daran, dass die Sicherheit Ihres Unternehmens nicht nur eine IT-Angelegenheit ist, sondern eine ganzheitliche Verpflichtung, die alle Ebenen Ihres Unternehmens umfasst.

Sie möchten die Cybersicherheit Ihres Unternehmens verbessern, wissen aber nicht wo Sie anfangen sollen? Unser Team aus IT-Sicherheitsexperten steht bereit, um Ihre spezifischen Bedürfnisse zu bewerten und maßgeschneiderte Lösungen zu entwickeln, die Ihrem Unternehmen Schutz und Sicherheit bieten. Kontaktieren Sie uns noch heute, um einen kostenlosen Audit Ihrer Sicherheitssysteme zu vereinbaren und den ersten Schritt zu einem sicheren Geschäftsbetrieb zu machen.